Začínali jako COLSYS – AUTOMATIK, a.s., dnes působí pod názvem SYNERIQ, a.s. Od svého založení v roce 1998 se firma profiluje jako odborník na průmyslovou automatizaci, měření a regulaci a řízení technologických procesů. Postupně rozšířila svou specializaci také na návrh a realizaci průmyslových komunikačních sítí, oblast průmyslové komunikace a kybernetické bezpečnosti, a to zejména v oblastech energetiky, výroby a dopravní infrastruktury. Díky vlastnímu týmu vývojářů, projektantů a techniků poskytuje komplexní služby od návrhu přes realizaci až po následný servis.

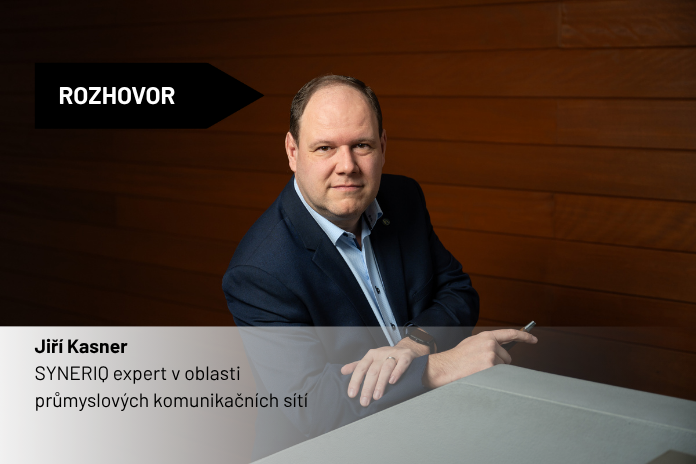

Předseda představenstva Jiří Kasner, který je s firmou profesně spjat více než dvě dekády, v rozhovoru přibližuje, proč bezpečnost začíná už návrhem, jak probíhá modernizace živých systémů a proč se na výpadek musíte připravit dřív, než nastane.

Ve vaší práci je běžné budovat systémy, které musí fungovat nonstop a bez výpadků. Jak se dnes dá skloubit vysoká provozní spolehlivost s důsledným zabezpečením proti kybernetickým hrozbám?

Bez nadsázky se dá říct, že vše začíná u papíru a tužky. Jinými slovy, kvalitní návrh musí od počátku počítat s funkčností, bezpečností i obnovitelností. Návrh systému není jen o technických parametrech. Je to o důkladném pochopení toho, co provozovatel skutečně potřebuje. A pokud jde o systémy v kritické infrastruktuře, je takový přístup naprosto nezbytný.

Základními parametry musí být vysoká dostupnost, spolehlivost, integrita a důvěryhodnost. Jen samotná bezpečnost nestačí. Systém musí být navržen tak, aby bylo možné jej v rozumné době obnovit po výpadku nebo kybernetickém incidentu. A to není možné bez úzké spolupráce mezi dodavatelem a provozovatelem. Ideální je, když má zadavatel na své straně někoho, kdo systémům opravdu rozumí a dokáže se účastnit návrhu od začátku. Pokud ne, padá veškerá zodpovědnost na nás jako dodavatele. To ale nefunguje. Bezpečnost nelze koupit jako službu bez odpovědnosti na vlastní straně.

Návrh začíná dlouho před výběrem technologií. Nejdřív musíme vědět, co má systém umět, k čemu bude sloužit a v jakém prostředí bude fungovat. Až poté přichází výběr komponent, konfigurace, implementace a provoz. Když se tento sled naruší nebo přeskočí, může to vést k zásadním problémům v ostrém provozu. Je to jako objednat si auto a dostat traktor. Možná do cíle dojedete, ale nebude to jízda, jakou jste si představovali.

Dnes často narážíme na nedostatek odborníků, kteří by rozuměli jak průmyslovým, tak bezpečnostním systémům. Mnoho rozhodnutí je činěno bez dostatečné znalosti předpisů a provozních zkušeností. A pokud v organizaci chybí někdo, kdo by sám dokázal určit bezpečnostní strategii, nemůže vzniknout smysluplné a odolné řešení. To všechno ukazuje, že kybernetická bezpečnost není jen doplňková technická vrstva navrch. Je to přístup, který musí být přítomný od samotného návrhu. A bez lidí, kteří systému rozumí, to nikdy nebude fungovat správně. Je to otázka odpovědnosti, vzdělávání, kultury i strategického plánování.

V prostředí, kde propojujete různé řídicí technologie s množstvím senzorů, měřičů a přenosových bodů, jak zajišťujete, aby data proudila spolehlivě a byla chráněna před zneužitím nebo ztrátou?

O bezpečnost se dále pak starají i koncová zařízení – servery, firewally a další prvky infrastruktury. Přenosová vrstva je tedy čistě transportní a zajišťuje stabilní doručení dat v čase a parametrech, jaké daný systém vyžaduje. Při návrhu systému je proto důležité přesně vědět, co má být přeneseno, pro koho a v jakém rozsahu. Kombinace bezpečnosti, dostupnosti a výkonu musí být součástí designu hned od začátku. Není totiž jedno, jestli navrhujeme řídicí systém pro energetiku nebo síť senzorů pro monitoring.

Například u ochran elektrických zařízení se pracuje s velmi rychlými ději. Tam si nemůžete dovolit zpoždění nebo výpadek. Jinak hrozí vážné technické problémy. Proto musí být komunikační infrastruktura navržena s předstihem tak, aby všechny možné poruchy zvládla včas detekovat a vyřešit. Pokud má například nějaký řídicí systém kontrolní cyklus okolo vteřiny, komunikační vrstva musí být schopna reagovat ještě rychleji.

U nových systémů, které stavíme takzvaně na zelené louce, je to jednodušší. Můžeme si dovolit vše promyslet od začátku. U rekonstrukcí je to mnohem složitější. Tam je často potřeba provést podrobnou analýzu, protože nové řešení musí zapadnout do stávající infrastruktury. A jakmile je komunikační vrstva poddimenzovaná nebo není správně navržena, naruší to funkčnost celého systému.

V průmyslových provozech často fungují starší řídicí systémy, které se nedají snadno aktualizovat. Jak se v těchto případech řeší zabezpečení, když nejde jednoduše „nainstalovat záplatu“?

Je pravda, že řada těchto systémů má extrémně dlouhý životní cyklus. V energetice nebo dopravní infrastruktuře není výjimkou, že systémy fungují deset nebo i dvacet let. Naopak bezpečnostní hrozby se vyvíjejí velmi rychle a běžný způsob aktualizací, na který jsme zvyklí u telefonů nebo počítačů, zde zkrátka není možný.

V těchto případech se využívají takzvaná hranová řešení. Starý systém se neaktualizuje, ale obklopí se bezpečnostní obálkou, tedy kontrolovaným prostředím s přesně definovanými pravidly přístupu. Ideální je, pokud lze systém provozovat v ostrovním režimu, tedy úplně oddělený od zbytku světa. V takovém případě se minimalizují možnosti vnějšího zásahu a tím i riziko útoku.

O bezpečnost se pak stará moderní infrastruktura kolem. Starší zařízení obvykle nemají výkon ani kapacitu na to, aby zvládla šifrování nebo jiné bezpečnostní operace. Proto je důležité, aby ochrana probíhala na úrovni sítí, firewallů, přístupových politik nebo dedikovaných bezpečnostních prvků.

Zároveň je potřeba aktivně sledovat ohrožení. Každý provozovatel by měl znát známé hrozby, které se vztahují k jeho systému, a přizpůsobit tomu přijatá opatření. To zahrnuje nejen samotné záplaty, ale i rozhodnutí, zda je daná zranitelnost kritická nebo ne a jak přesně na ni reagovat v rámci dostupných možností.

Platí přitom jednoduchá úměra: čím je systém starší, tím větší bezpečnostní ohraničení kolem něj musí být. Některé vlastnosti se už nedají změnit, a proto je nutné vytvořit kolem nich co nejrobustnější bariéry.

Čím dál častěji se mluví o nutnosti rozdělit průmyslové sítě na menší bezpečnější celky. Jak se dá síť rozumně segmentovat, když máte ve výrobě směs historických zařízení, nových IoT prvků a různé komunikační protokoly?

Segmentace sítě je dnes jedním ze základních principů, jak ochránit zejména starší zařízení, která nelze zabezpečit jinak. Smyslem segmentace je nastavit systémy tak, aby mezi sebou komunikovaly jen tam, kde je to opravdu nutné a přesně definovaným způsobem. Každé rozhraní mezi dvěma systémy je potenciálním rizikem, a proto musí být dobře známé a řízené. Rozhraní může být pod kontrolou, omezené, nebo může kombinovat obě varianty podle konkrétní situace a požadavků provozu. V praxi se ale často stává, že ani dodavatel přesně neví, jak jeho systém komunikuje. Zvlášť u moderních softwarových nástrojů, kde se propojení vytváří graficky bez hlubší znalosti samotné komunikace. Pro návrh bezpečného rozhraní je však nutné vědět, jak a proč data proudí, co je potřeba povolit a co naopak zablokovat.

Pro správný návrh je důležité pracovat s předpokladem, že každý jiný systém je z pohledu bezpečnosti nedůvěryhodný. Není to negativní přístup, ale forma preventivní ochrany. Výměna dat má probíhat pouze v nezbytném rozsahu a předem stanoveným způsobem.

Samostatnou kapitolou jsou vzdálené přístupy, které často představují slabé místo v celkové bezpečnostní architektuře. Problémem bývá připojení do výrobních systémů přes aplikace typu TeamViewer nebo jinou neřízenou virtuální privátní síť. Týká se to i cloudových služeb a VPN, kde mnohdy není správně nastavena ani identita uživatele, ani ochrana přenosu.

V takových případech nestačí spoléhat na přístupový certifikát nebo samotný nástroj. Musíte přesně vědět, kdo se k systému připojuje, proč a jaká má práva. V opačném případě si do sítě pouštíte rizika, která nemáte pod kontrolou. To platí dvojnásob v době, kdy se rozšířil model práce z domova. Ukázalo se, že oddělit pracovní a soukromé prostředí není snadné a že běžné domácí zařízení může být při napojení na firemní infrastrukturu vážným bezpečnostním ohrožením.

To vše souvisí s obecnou potřebou mít nastavenou bezpečnostní strategii včetně segmentace, pravidel přístupu, pravidel komunikace a zejména jasné odpovědnosti. V novém zákoně o kybernetické bezpečnosti je tento přístup zohledněn. Posouvá se důraz od samotných zařízení ke službě, kterou firma poskytuje. S tím úzce souvisí i požadavek na spolehlivé dodavatele a schopnost systém obnovit. Setkali jsme se například s provozem, kde byl celý systém postaven na know-how člověka, který už několik let nežije. V případě poruchy tak firma neměla žádný způsob, jak systém obnovit, a to je riziko, které si dnes už nemůžeme dovolit přehlížet.

Řešení, která nabízíte, často propojují řízení, monitoring, přístupové systémy i kamerový dohled. Jak důležité je dnes mít všechna tato data propojená a schopná rychle reagovat na incident?

Každé moderní řešení musí být od začátku navrženo tak, aby kromě technologií zahrnovalo i dohledové mechanismy a navazující procesy. Nejde jen o to odhalit chybu, ale dozvědět se o ní včas. Právě tato schopnost včasného zjištění je startovacím okamžikem pro udržení spolehlivosti nebo omezení rizika.

Pokud k incidentu skutečně dojde, je nezbytné mít připravený tzv. incident response plan. Ten musí zahrnovat nejen zodpovědné osoby a komunikační cesty, ale také technické prostředky, náhradní díly a jasně definovaný postup. Bez této předpřípravy riskujete zmatky, zdržení a ztrátu kontroly. Bohužel se stále stává, že firmy v krizové situaci netuší, kdo má daný systém na starost, kde je dokumentace nebo jak vůbec začít, a to je opravdu průšvih.

Důležitou součástí přípravy je také existence testovacího prostředí. Kritické systémy by měly mít možnost prověřit aktualizace nebo zásahy ještě před jejich nasazením do reálného provozu. Selhání této přípravy se ukázalo na známém případu, kdy aktualizace bezpečnostního softwaru způsobila celosvětový výpadek počítačů. Ukázalo se, že kritická infrastruktura byla napojena přímo na automatické aktualizace bez předchozího ověření. V ideálním scénáři by se chyba projevila v laboratoři, nikoliv v ostrém provozu.

V průmyslovém prostředí je rozdíl mezi tím, když vypadne běžná kancelářská aplikace, a tím, když přestane fungovat systém řízení dopravy, distribuce nebo výroby. Na případu jednoho z evropských letišť bylo vidět, že zatímco místní infrastruktura byla v pořádku, výpadek na straně letecké společnosti způsobil naprostý kolaps nástupu cestujících a práci s odbavenými kufry. To ukazuje, jak důležité jsou funkční návaznosti a informovanost všech složek.

Právě tento typ uvažování reflektuje i nový zákon o kybernetické bezpečnosti. Posunul důraz od jednotlivých technických prostředků ke službě, kterou firma reálně poskytuje. Tím nejcennějším není konkrétní zařízení, ale schopnost poskytovat danou službu v požadované kvalitě a bezpečnosti. Technické prvky pak tvoří podpůrné prostředky, nikoliv cíl sám o sobě.

V řadě projektů přecházíte z historických řídicích systémů na moderní automatizační platformy. Co je při takové modernizaci nejtěžší? A jak se dá zajistit, že upgrade nepřinese nové bezpečnostní mezery?

Modernizace bývá zpravidla migrační projekt, který se často odehrává za běhu, tedy za plného provozu. A to je přesně ta nejtěžší část. Návrh postupu musí být propracovaný do detailu, jasný přechodový plán a velmi přesné informace o tom, kdo, s kým, kdy a proč komunikuje. Nestačí jen technické výkresy. Hodně pomůže zkušenost „velínářů“. Ti totiž často vědí, jak se systém reálně chová i jak se nechová. Tyto znalosti jsou k nezaplacení.

Bezpečnostní mezery hrozí hlavně ve chvíli, kdy nové řešení nahrazuje staré bez dostatečné kontroly. Proto často po určitou dobu provozujeme starý i nový systém souběžně. Využíváme redundanci, a tam, kde to jde, se snažíme mít možnost vrátit se o krok nebo dva zpět. Samozřejmostí by měl být ověřovací plán každého kroku. V ideálním případě si vše nejprve vyzkoušíte nanečisto. Ne vždy to jde, ale pak musíte přesně vědět, jak systém správně zajistit. Například pokud zařízení nemá žádnou redundanci nebo v sobě nemá dostatečnou inteligenci, pak ho jednoduše musíte na chvíli odpojit, ale bezpečně a s rozmyslem.

Setkali jsme se i se systémy, které běžely přes pětadvacet let. To už je hodně stará technologie, ale i s takovým základem se dá pracovat. Každé prostředí má svá specifika, ale principy správné migrace a bezpečnosti zůstávají stejné: znalost, plán a odpovědnost.